近日,奇安信CERT发布了2020年1月安全监测报告。今年1月,奇安信CERT共监测到2611个漏洞,根据漏洞危害级别、实际影响范围、舆论热度等研判标准和流程,奇安信CERT对其中51个漏洞进行了定级,较为重要的26个漏洞生成了漏洞户口(包括基本信息、漏洞描述、利用条件、影响版本、检测方法以及修复方法等,详细信息可查看报告全文)。

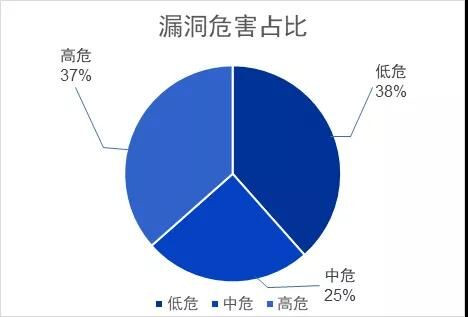

报告显示,在51个定级的漏洞中,高危漏洞共19个,占比约为了37%;中危漏洞共12个,占比为25%;低危漏洞共20个,占比约为38%。这些漏洞大多具有以下特点:漏洞危害大、漏洞利用条件易满足、漏洞影响范围较广等。

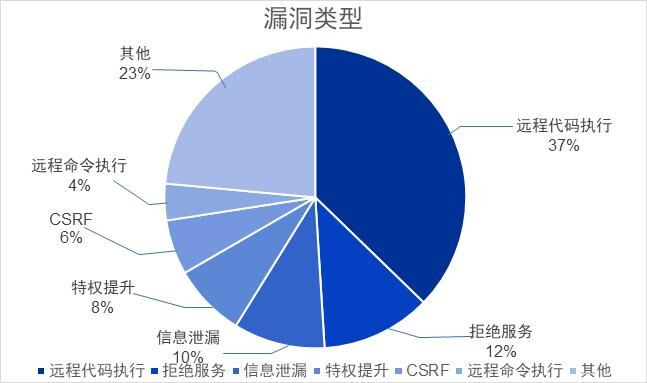

从漏洞类型来看,在51个定级过的漏洞中,主要漏洞类型为远程代码执行,共19个,其占比为36%。其次为拒绝服务、信息泄露、特权提升,占比分别为11%、10%、8%。

从漏洞的舆论热度来看,热度最高的漏漏为Citrix ADC和Citrix Gateway远程代码执行漏洞,该漏洞不需要进行用户认证并且无需用户交互的情况下被利用。攻击者可通过精心构造的请求攻击Citrix ADC或Citrix Gateway服务器,成功利用此漏洞的攻击者可以在目标主机上执行任意代码。目前,Citrix官方已发布了部分软件版本更新来修复此漏洞。

此外,微软Windows CryptoAPI欺骗漏洞热度也极高。该漏洞不需要进行用户认证并且无需用户交互的情况下被利用。在Windows CryptoAPI中存在欺骗漏洞,通过利用此漏洞,攻击者可绕过Windows系统中的证书校验机制。此漏洞一度为评为微软“超级”漏洞,微软已经在1月份发布了相关补丁,建议及时下载修复。

综合漏洞热度、危害程度等信息,奇安信CERT从51个定级的安全漏洞中,筛选出了15个漏洞(2个历史漏洞)发布了安全风险通告,具体漏洞信息如下:

(1)Apache Solr模板注入远程代码执行漏洞

2019年10月31日,奇安信CERT监测到安全研究人员该漏洞的POC放到了Github。经研判,该POC对Solr的多个版本有效。近日,通过监测外部安全情报发现Apache Solr官方已经修复该漏洞,同时该情报指出之前Apache Solr发布的8.3.1版本修复不完善,并重新确定了漏洞的受影响版本为5.0.0 <= Apache Solr <= 8.3.1。建议受影响的用户更新Apache Solr,对此漏洞进行防御。

(2)Nagios XI远程命令执行漏洞

Nagios系统通过认证登陆后,在进行scheduler相关请求处理时可通过构造恶意请求造成远程命令执行漏洞。经研判,该POC对Nagios的最新版本5.6.9有效。

(3)Citrix ADC和Citrix Gateway远程代码执行漏洞

Citrix ADC和Citrix Gateway存在一个远程代码执行漏洞,攻击者可通过精心构造的请求攻击Citrix ADC或Citrix Gateway服务器。成功利用此漏洞的攻击者可以在目标主机上执行任意代码。

(4)ThinkPHP 6.0 “任意”文件创建漏洞

该漏洞源于ThinkPHP 6.0的某个逻辑漏洞,成功利用此漏洞的攻击者可以实现“任意”文件创建,在特殊场景下可能会导致GetShell。

(5)WebLogic多个组件高危漏洞

Oracle官方发布了2020年1月的关键补丁程序更新CPU(Critical Patch Update),其中修复了多个存在于WebLogic中的漏洞。经过技术研判,奇安信CERT认为CVE-2020-2551与CVE-2020-2546限制较少,危害程度较大。值得注意的是CVE-2019-17359是Bouncy Castle这个第三方组件的安全漏洞,由于WebLogic使用了该组件,故受到影响。

(6)微软多个产品高危漏洞

1月,微软发布了多个漏洞的补丁程序,共涉及49个漏洞,包含以下几个高危漏洞:微软Windows远程桌面网关(RD Gateway)远程代码执行漏洞,微软Windows CryptoAPI欺骗漏洞,微软ASP.NET Core拒绝服务漏洞,微软.NET框架远程代码执行漏洞。鉴于这些漏洞危害较大,建议尽快安装更新补丁。

(7)Bitbucket 服务器和数据中心远程代码执行漏洞

1月15日,ATLASSIAN公司公开了其产品Bitbucket的服务器和数据中心的3个远程代码执行(RCE)漏洞,这些漏洞影响 Bitbucket服务器和数据中心的多个版本。

(8)ModSecurity拒绝服务漏洞

1月20日,Trustwave SpiderLabs公开了其维护的开源WAF引擎ModSecurity的1个拒绝服务(DoS)漏洞。此漏洞影响ModSecurity的3.0到3.0.3版本。

另外值得关注的是,以下两个漏洞可能产生的危害较为严重,在过去的一个月内的热度也相对较高,但因漏洞触发条件过于苛刻、实际影响范围较小等原因,奇安信CERT并未发布安全风险通告。

(1)Cacti远程命令执行漏洞

Cacti是一个基于Web的网络监视和制图工具,其允许用户以预定的时间间隔轮询服务并绘制结果数据图。此漏洞存在于poller_automation.php,经过身份认证的攻击者可通过在Boost调试日志中输入特制字符来利用此漏洞,成功利用此漏洞的攻击者可远程执行命令。

(2)微软Internet Explorer JScript远程代码执行漏洞

微软IE存在远程命令执行漏洞,此漏洞影响IE JScript脚本引擎。攻击者通过制造精心构造的页面诱导受害者点击,触发内存损坏漏洞获取任意代码执行从而控制用户系统。成功利用此漏洞的攻击者可在受害者主机上执行任意代码。

关于奇安信CERT

奇安信应急响应部(又称:奇安信CERT)成立于2016年,是奇安信旗下的网络安全应急响应平台,平台旨在第一时间为客户提供漏洞或网络安全事件安全风险通告、响应处置建议、相关技术和奇安信相关产品的解决方案。

关于奇安信A-TEAM

团队主要致力于Web渗透、APT攻防、对抗,前瞻性攻防工具预研。从底层原理、协议层面进行严肃、有深度的技术研究,深入还原攻与防的技术本质,曾多次率先披露 Windows域、Exchange、WebLogic、Exim等重大安全漏洞,第一时间发布相关漏洞安全风险通告及可行的处置措施并获得官方致谢。

免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。