6月14日消息,深信服SSL VPN产品存在安全隐患。经分析,SSL VPN某接口存在注入漏洞,攻击者可以构造特殊参数来利用此漏洞,以达到非法登录控制台的目的。

笔者因此特别分析了市场常见的安全接入系统:

方式一:IPSec VPN技术

优点:可实现LAN到LAN的透明通讯

缺点:由于透明通讯,所以无法防止病毒木马传播,难以实现对应用和主机分离保护,比如Windows的BadTunnel漏洞充分暴露了IPSec VPN技术的安全性弱点;部署时候需要规划内网IP和外观IP地址,整体部署时候所有的网络地址不能冲突,这在节点众多时候很难实施;

方式二:SSL VPN技术(即深信服采用的接入技术)

优点:在应用层实现安全通讯,无需更改用户网络地址;

缺点:只支持WEB应用;如果要实现三层、四层应用需要安装控件,只能在windows系统上运行,如客户端设备是Linux则难以部署;

其他技术

其他如PPTP、L2TP、GRE/IPIP都存在各种不足。如PPTP安全性不够,也无法支持大容量的用户接入;GRE/IPIP通道没有加密功能;这些协议在现在的市场情况也是日渐减少。

近年来,笔者特变关注到一个新的安全接入技术:NTLS(NextTransport Layer Security)即传输层安全协议。也发现了其几个特点,参考了一定的资料后,也想拿出来分析下:

NTLS采用多框架密钥交换协议和支持包括标识密码算法在内的各种国密算法,同时结合网络封包截获和代理技术,实现远程访问用户的身份认证和远程数据的加密传输,让访问者更安全地远程访问远程内部资源。

NTLS通过简单易用的方法实现信息远程连通,并且采用密码技术对远程节点身份做强制认证,有效保证了远程访问和远程数据传输的可鉴别性和安全性。

NTLS安全通道方案可同时支持三、四层安全机制,三层安全机制可以实现站-站、站-网、网-网的数据安全保护,并对三层数据按照四层的安全策略进行控制。细粒度的安全策略可以保证系统免于传统IPSec VPN面临的安全风险。四层安全机制采用数据重定向技术,节点无需分配IP,中心端无需开放某个IP或者网段给远端,支持基于端口、协议等多种访问控制和完善的访问日志记录,具有更高的安全性和可管理性。

C/S模式安全通道实现过程

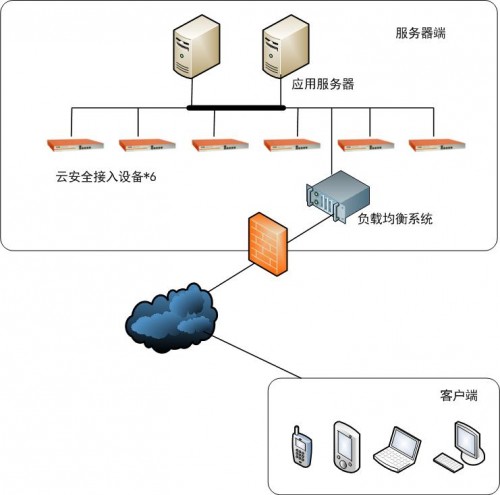

安全通道的建立主要通过客户端和服务器端来构成专用隧道。构成和形式如下:

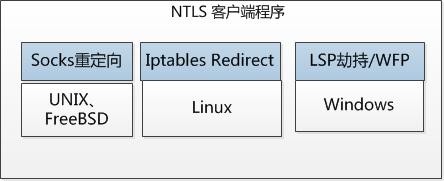

NTLS客户端:软件形式。可支持Windows、Linux、Unix、iOS、Android平台,基于标识进行身份认证,连接服务器端进行安全通讯;

NTLS服务器端:有软件形式和硬件形式两种。

其中,软件方式可支持Windows、Linux、Unix、iOS、Android平台,仅提供接入功能;

硬件形式为专用硬件设备: 云安全接入平台,具备完整的用户管理、策略管理、日志管理、网络设置、资源查看等等功能。

通讯时,需要NTLS客户端向NTLS服务器端发起请求并建立安全通道,访问服务器端的资源。

NTLS客户端到服务器端通讯的工作原理如下:

支持海量用户接入:

方案中使用的加密算法均可扩展:

1、对称算法:用于保障通道中的数据加密,可扩展用户自定义算法;

2、非对称算法:用于身份鉴别和签名运算,也可以扩展用户自定义算法。

免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。