Hack Demo中对物联网(IoT)设备的尝试

互联网安全创新大会(FIT 2019)作为安全行业一年一度的盛会,汇聚了全球的安全从业者、优秀技术专家和白帽子,共同分享交流当前最热最尖端的技术。而每年最能吸引眼球的,还是「HACK DEMO」环节,不仅能现场欣赏到只有电影中才会出现的情节,还与我们的生活息息相关。

图:Hack Demo

“Talk is cheap, Show me the code. ”这是程序员圈内的名言,同样也是黑客大佬们的行为准则。记得FIT 2018中,极棒实验室(GeekPwn Lab)给我们带来了”人脸识别门禁漏洞挖掘详解”,现场演示了如何抓取门禁系统的正常管理通讯并进行分析,修改人脸信息以达到刷开智能门禁的目的。

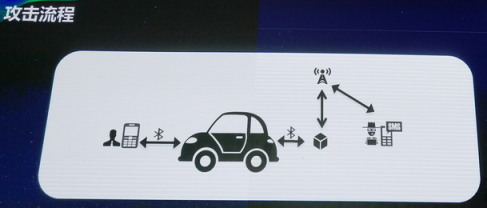

还有安恒海特实验室,通过OBD智能盒子远程控制汽车的各项功能,比如远程让汽车熄火。

图:汽车攻击流程

FIT 2019中的「HACK DEMO」环节同样精彩,由360天马安全团队带来的场控音乐会荧光棒技惊全场。

图:通过无线电控制荧光棒颜色

还有智能电视、智能家居破解小剧场,通过智能电视这种可远程控制的IoT设备作为跳板,入侵一些近场设备,如门锁、摄像头、台灯、扫地机器人等等。

IoT设备越来越多地出现在我们身边,给我们的生活带来很多便利;而从「HACK DEMO」中对智能家居的尝试来看,这些设备也潜在很多安全威胁。这些威胁不再是泄漏一些无关紧要的隐私,而是会对人身安全产生极大的威胁。

物联网(IoT)设备有哪些分类

在未来万物互联的时代,将会有层出不穷的IoT设备出现,以实现机器、人、物的连接。这些新的连接形态,将极大地改变网络发展模式。

在互联网时代,人们更多地在追求极致的速度。而在物联网时代,更多地需要多样的连接方式、更低的功耗、更强的稳定性。按照使用的技术,比较常见的有蓝牙(Bluetooth)、NFC、Zigbee等,其中Zigbee功耗更低且组网简单,常在比较小型的IoT设备中出现。

在物联网快速发展的过程中涌现了eMTC,SIGFIX,NB-IOT,LORA等更多专业物联网协议,以更突出的性能和更低的功耗受到各大厂商重视。各种协议的基本信息如下图。

图:物联网协议基本信息

按照使用场景来分,IoT设备有用于社会公共事业的,如智能电表、智能交通灯等;有用于智慧医疗的,如仪表、可穿戴设备、病人监护等;还有用于智慧家庭的,如智能电视、智能台灯、智能音箱、智能门禁等。

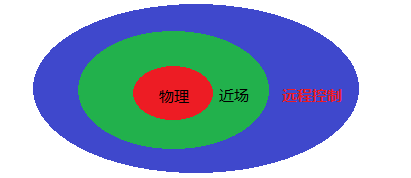

而根据物联网设备的使用距离,还有一种更简单的分类方式。对于不连接互联网,只能在一定距离内连接的,称为近场设备。对于连接互联网IoT设备称为远程控制设备。

图:物联网设备按照使用距离分类

物联网(IoT)设备有哪些威胁

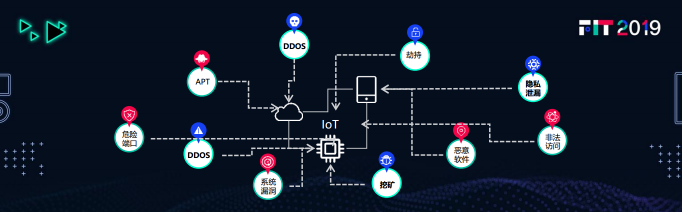

在FIT 2019中,海康威视提到了物联网威胁在To B和To C上的不同。

公众可能更关注车辆被远控导致人身威胁,医疗器械带来的人体攻击,网络摄像头和可穿戴设备带来的严重隐私泄漏等等。而研究人员和企业,会更关注海量物联网设备均存在弱口令和漏洞,一旦被控制发起DDoS攻击,其流量会比现在常见的DDoS攻击高出N个数量级,带来的危害不可估量。

图:物联网(IoT)面临的安全威胁

因为物联网设备的硬件、软件、通信协议都没有形成标准化的平台,每个厂商有不同的方案,所以笔者认为物联网设备的安全威胁可以从以下三个方面来分析。

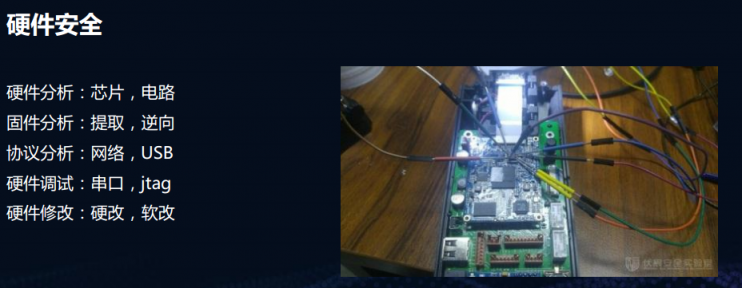

硬件方面,可能存在芯片漏洞、硬编码泄密及修改修改、电路飞线等。大量设备会保留硬件调试接口,便于生产时程序的烧录,以及售后的问题诊断,这很容易被攻击者恶意Fuzzing,寻找漏洞。

图:物联网设备硬件安全

软件方面,如系统固件中经常会保留调试的隐藏命令,固件的升级和信息泄露也是攻击者的重点目标。可能存在的非必要网络连接、开放的调试接口、默认口令、弱密码、系统漏洞、验证失效、硬编码口令等,包括一些开源的第三方库,也会成为攻击者的目标。传统的应用安全同样危害着IoT的云端接口,如XSS,代码注入,越权,文件上传下载等漏洞依旧可见。

通信协议方面,往往存在明文传输、链路劫持、数据泄漏、重放攻击等风险。智能设备更加依赖于无线传输方式,wifi、蓝牙、GNSS、Zigbee等协议的应用大大拓展了IoT的攻击面。设备之间互联使用开放的协议,标准不统一,极其容易被破解。受到成本的限制,生产厂商也并不重视物联网设备的安全。

图:近年来物联网攻击事件

这些安全威胁中,当下发生的比较多且影响比较大的有:

网络摄像头使用默认口令,导致用户隐私泄漏;

非必要的网络连接导致大量物联网设备暴露在公网,被黑客利用;

通信协议验证不严格,导致重放攻击;

语音控制模块具备设备操作功能,导致超声波、次声波攻击;

版本更新机制问题,OTA劫持,链路劫持等。

物联网(IoT)设备的安全如何做

物联网设备因为其硬件资源的限制,无法像传统安全设备那样安装杀毒软件,设备本身的安全防护已无法保障整个产品的安全性,越来越多在业务面的攻击冲击着企业安全的底线。如:业务上产品的数据被窃取,O2O业务交易信息的泄露,DDoS攻击造成的设备瘫痪等。诸如此类的严重威胁已经不容忽视,网络设备厂商有必要尝试解决这些问题。

首先是物联网设备的管理问题

当网络中存在大量未知设备时,就如同行走在雷区,随时都有可能爆发。无法发现物联网设备,其泄漏隐私与非法访问更谈不上被识别。

安博通下一代防火墙深入监测网络设备、应用、用户、操作系统和文件等信息。利用这些信息能更好地了解网络行为,识别违规操作,并评估入侵风险。防火墙采用主动扫描和监控主机流量的方式识别网络中的资产信息,能够识别出网络中的设备类型,包括PC、交换机、打印机、移动设备、摄像头等;对连接互联网的物联网设备,也有一定的管理能力。

针对监控摄像头,安博通下一代防火墙对SIP、H.232、RTSP、RTP、RTCP、MPEG等视频协议进行深入解析,能准确识别网络中的摄像头序列号、型号、品牌等基础信息。基于安全域、安全策略、白名单等机制对设备合法性进行辨别,阻断非法设备地接入。

图:摄像头管理

其次是常见系统漏洞,默认口令,弱密码等

当物联网设备使用弱密码、默认密码时,意味着这些设备很容易被作为跳板跨越到其他终端,防火墙可以发现这些攻击并产生相应告警。

安博通下一代防火墙应对弱密码防护,有主动扫描发现与被动识别两种方案。能主动对网络中的设备进行弱密码扫描,试探其是否存在弱密码,也能被动从明文协议中发现弱密码并进行告警。

XSS、代码注入、越权、文件上传下载等漏洞,在防火墙或者IPS/WAF设备中,同样可以被防护。

再然后是防泄密

防火墙需要识别到物联网设备可能会泄漏的隐私信息,如位置、图像、声音信息等。因为物联网设备往往成本有限,即使知道存在安全威胁,生产厂商也因为各种原因难以修复。

这就需要防火墙能对物联网设备泄漏的隐私信息进行识别,然后阻断或者隐藏,并且要支持用户自定义所需的敏感信息特征。对于终端可疑的外传信息行为,防火墙需要有日志进行记录并分析。

最后是强化访问控制,优化授权机制

很多物联网设备其实并不需要连网,而在未知的情况下被部署在公网或其他能访问到的地方,会造成严重的影响。

防火墙应准确定义物联网设备的网络访问权限,控制其在最小范围内活动,降低风险。安博通下一代防火墙能够精确识别到物联网设备,并进行访问控制。

安博通下一代防火墙从设备管理、弱密码保护、防泄密、访问控制等方面保护物联网设备的网络安全,在IoT技术高速发展的同时融入安全因子,让网络安全成为支撑物联网的牢固基石。

关于安博通

北京安博通科技股份有限公司(简称“安博通”),成立于2011年,以“看透安全,体验价值”理念为核心,是国内领先的可视化网络安全专用核心系统产品与安全服务提供商。其自主研发的SPOS可视化网络安全系统套件,已成为众多一线厂商与大型解决方案集成商最广泛搭载的网络安全系统平台,是国内众多部委与央企安全态势感知平台的核心组件与数据来源。

免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。