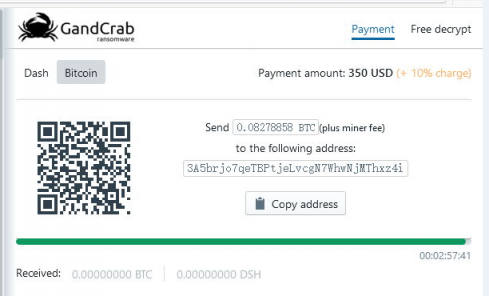

其实,各种勒索软件家族的变种病毒从来没有停止进击的脚步,在农历小雪的天气里,老外们忙着往感恩节火鸡肚子里填塞各种食材,这个时候如果你打算去国外的论坛上找个小插件,下个小程序,那么恭喜你,GandCrab家族的勒索病很可能要陪你一起渡过这个感恩节了,因为你电脑里的重要文件都被加了密,什么事也干不了,想要把文件解密?那对不起,拿350美刀赎金来让黑客过感恩节吧。

严肃脸提示

所以,就现在,当您看见这篇文章的时候,放下准备夹饺子的筷子或者吃火鸡的刀叉,无论您是个人电脑用户还是服务器管理员,都不要轻视勒索病毒带来的威胁,及时更新软件和系统补丁,做好安全防护工作,以免宝贵的数据资料被勒索病毒加密。

说三遍:下载软件时,不要退出您的安全防护软件。

对于个人用户而言,最好的防御是安装可靠的安全软件。目前360安全卫士,可对传播源(木马下载器)及后续释放的各类病毒(包括勒索病毒)查杀和拦截。但在我们收到的反馈中,有多位用户抱有一种“安全软件会误报破解软件”的理解,从而选择了将病毒加入信任区甚至是退出了360安全卫士,最终导致中毒。

我们提醒广大用户:360不会随意查杀无恶意行为的程序和软件,下载安全软件时,切勿退出杀毒软件。通过正规渠道下载安装软件,如软件厂商官网,360软件管家等平台。

扑克脸分析

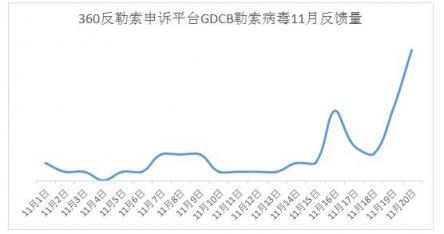

根据360互联网安全中心对此类攻击的拦截量来看,GDCB攻击量上涨趋势自10月底就已经开始,从11月15日开始上涨,目前的传播量仍有持续升高的趋势。此次爆发的GDCB勒索病毒为该病毒的V5.0.4版,该版本主要针对旧版已成功破解的问题更新了加密密钥。

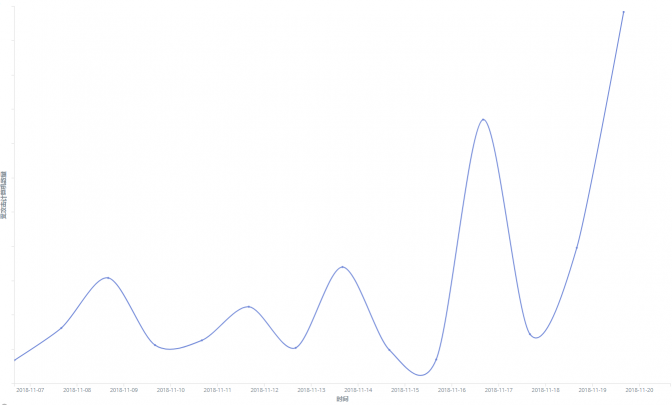

此外,虽然GDCB这次攻击受影响的个人电脑比较多,但并不意味着该勒索病毒家族对于服务器的攻击就有所减弱。相反,根据360互联网安全中心监控到的数据,GDCB家族在服务器端的攻击也在同步上升,而入侵途径则仍以弱口令攻击和WebLogic、JBoss、Tomcat、Struts2漏洞入侵为主。下图为最近半个月该家族勒索病毒在服务器系统中传播量的趋势图:

此前,BitDefender提供了该勒索病毒V5.0.3(含)之前版本的解密工具,360也及时跟进,通过“360解密大师”向国内用户提供了该病毒的解密功能。但即便是在旧版本已被破解的情况下,GDCB依然在10月~11月期间仍通过勒索疯狂敛财超过12万美元(数据源自GrabGand作者在论坛中公布数据)。

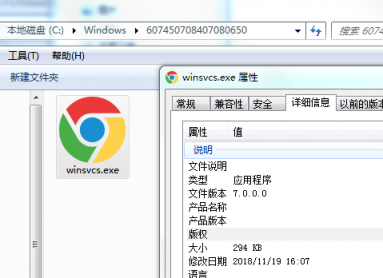

根据360互联网安全中心的监测数据显示,此次GDCB的传播方式,主要是通过国外的一些山寨下载站和盗版、破解软件下载站传播,诱骗用户下载安装木马下载器。之后通过木马下载器再进一步安装勒索病毒。

一旦用户下载并执行,木马下载器会注入系统进程,并注册为开机自启动程序,开始源源不断的下载病毒木马到用户计算机中,这里面就包括GDCB的勒索病毒。因此,有大量的个人用户受到攻击。

木马下载器

免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。