高级网络威胁等网络犯罪屡见不鲜,层出不穷。由于数据被盗、服务中断及声誉受损,导致企业的网络攻击损失也不断攀升。加之有关信息安全的法律法规相继颁布,以及各企业日益加强对第三方关系的管理,使用SIEM、SOC等产品来加强安全态势感知,已成为大家共同的选择。

虽然SOC目前在国外发展的热火朝天,但在国内,由于缺乏充足的建设和维护经验,导致SOC难以充分发挥其预期效果,很多企业都将其当成数据存储工具或SIEM工具来使用。

目前,在国外,SOC服务通常是以一种类似于SaaS服务的SOC-as-a-service(SOC即服务)方式来提供的,发展得如火如荼。如果参考国外的成熟经验,将SOC作为一项完整的态势感知解决方案,即可享受SOC所带来的诸多效益。即便是对于预算有限的用户,SOC-as-a-service也可以提供所需的端到端的安全服务,由专业的SOC提供类似SaaS的服务,部署和管理起来既快速又容易,同时可以享受运行SOC所需的安全专家、流程和技术提供的专业服务。由于不需要在其他硬件、软件或人员上进行投资,客户的成本效益更高。

下面笔者将谈谈对态势感知产品SIEM和SOC一些理解。对此话题感兴趣的伙伴们,还可以参加12月10日,青藤云安全与中信集团旗下公司中企通信联合举办的在线直播,对此话题进行深入探讨。

从SIEM到SOC的变与不变

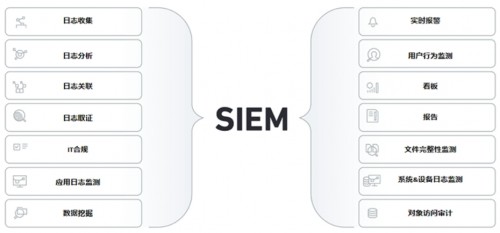

安全信息和事件管理(SIEM)是出现较早的安全态势感知产品,可汇总和管理来各种来源的数据,例如syslog、OS日志、端点设备、防火墙/IDS输出和网络流日志,其功能如下图所示。

SIEM 的功能

虽然SIEM具有强大的数据处理功能,但终究只是一款工具,受限于需要专业人员运营、误报多等限制,无法成为一款完整的态势感知解决方案。而SOC则以SIEM作为核心技术,更多地集成了NIDPS、EPP、EDR、网络流量分析(NTA)、安全编排、自动化和响应(SOAR)、威胁和漏洞管理(TVM)以及入侵攻击模拟(BAS)工具,成为一种更完善的态势感知解决方案。

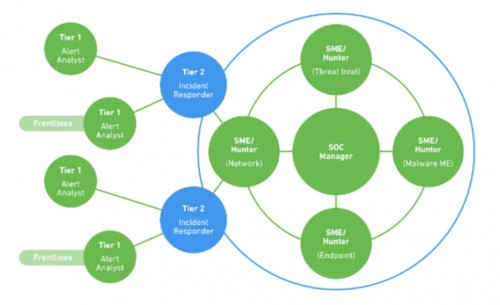

下图展示了SOC内部的数据处理流程。整个SOC分为四层,Tier 1为报警分析师,Tier 2为事件响应人员,Tier 3为威胁捕获人员,Tier 4为SOC经理,其数据处理流程为:

· SIEM等工具收集的报警数据流向Tier 1的分析师,他们负责监视报警、确定报警的优先级,并负责对报警进行调查。

· 真正的威胁会传递给Tier 2的事件响应人员,他们具有更深厚的安全经验,他们会进行进一步分析并制定策略,遏制威胁的传播。

· 严重的数据泄露行为将交给管理Tier 3的高级分析师,由他们全权负责解决该威胁情况。此外,这些高级分析师还负责积极寻找威胁并评估业务漏洞。

· Tier 4的SOC经理则负责根据情报信息,对未来SOC进行整体规划和管理。

SOC的数据处理流程

从上图可以看出,一切工作均始于数据,数据乃SOC之根源。确定收集数据所需的数据点是实现态势感知的第一步。在大多数情况下,这些数据点是来自组织机构的IT基础结构的日志。有一个误区就是将组织机构中所有可能的日志和数据点全部纳入SIEM、SOC中,并假设可能有一天可能会用到这些数据。但管理供SIEM、SOC使用的数据成本非常高昂,为了避免不必要的运营成本,要优先选择“需要”的数据。

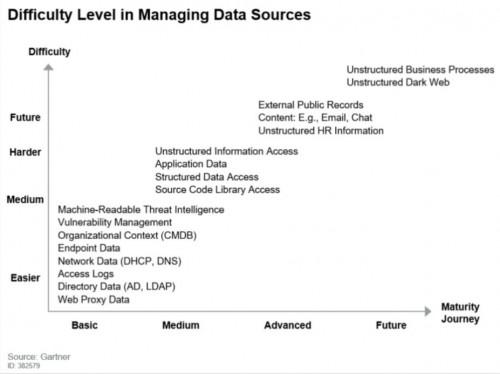

并非所有数据都可以纳入态势感知产品中。例如,将Web代理日志发送到SOC中可能很简单;但是,并非所有数据点都使用方便或对SOC有价值。有些组织机构可能希望使用特定的数据点来解决某些用例问题,但是,也要意识到,让SIEM、SOC来管理这些数据点,并确保这些数据的有用性,并非易事。下图展示了根据解决方案的成熟度,将典型数据点纳入到SIEM、SOC中的困难程度。

数据源管理的难度

现在的态势感知到底还缺什么?

要实现良好的态势感知功能,就要从多种来源收集可靠数据。没有高质量的数据来源,SOC也就是一个花瓶摆设。但是正如上文所说,现在SOC数据来源于有很多,但是大部分都是网络侧流量数据、日志等。主要是通过对互联网节点网络流量进行监控探测,形成局部的威胁事件采集能力,这实际上是一种基于事件检测维度的视角。但受限于威胁情报来源、数据分析能力和安全响应能力,市场上很多态势感知仅仅是通过一些安全可视化方法做了数据的图像呈现。甚至很多人都认为态势感知就是大屏展示的“安全地图”,只用于直观显示网络环境的实时安全状况,比如了解网络的状态、受攻击情况、攻击来源等。这类态势感知产品具有一定威胁展示的直观性,但从感知深度、感知广度和感知的有效覆盖范围来看,远未达到“全天候全方位感知网络安全态势”的要求。

那么态势感知一个合理视角应该是什么?笔者认为应该从以事件为中心转到以资产为中心。从哲学角度看,态势感知是对网络空间中的主体、客体和关系进行认识和表达的过程。攻击方、用户、厂商等属于主体,而攻击工具、服务器、虚拟数据资产等都属于客体。

现有态势感知缺乏主机相关信息,对于失陷主机的“态”及脆弱主机的“势”无法精准有效的呈现。而全方位感知网络安全态势,要求除了对基于网络流量进行威胁可视化呈现,还要求对全网主机及关键节点的综合信息进行网络态势监控。

如果无法获得正确的数据,则无法实现这些数据的预期用途。没有数据就意味着防护人员无法看到攻击行为,从而也就没办实行防护方案。

那么如何获得高价值数据?我们需要确保做好以下方面的工作,才能确保SIEM、SOC等产品可以使用特定日志数据:

1)配置好初始系统,以便生成所需的遥测数据

2)让初始系统通过syslog推送或通过从SIEM工具提取API来访问日志数据

3)解析这些日志数据,以增强其可用性

目前,青藤云安全能够为SOC平台提供主机侧高质量数据,补充现有态势感知的不足,为SOC的发展源源不断地注入“源头活水”。

参与方式

直播时间:2019年12月10日 20:00——21:20

- 贾跃亭回国条件揭秘:下周回国需满足两个“基本”前提

- OceanBase新定位:AI战略一号位,杨传辉引领未来,全面升级

- 美团回应网络传闻:打破传闻真相,揭开外卖行业乱象之谜

- 中国知识产权成果全球领先:AI专利领跑全球,科技集群数量遥遥领先

- 英伟达新款RTX 5060显卡即将登场:神秘新品,揭开性能之谜

- 一季度中国手机市场大洗牌:华为逆袭苹果,黑马品牌成最大赢家

- 智能驾驶宣传乱象遭整治:车企转向真实、理性的宣传风格

- 车展新星揭秘:Nullmax如何以安全为核,践行辅助驾驶普适价值

- 电动自行车新规九月实施:上海试点非现场执法,违规者小心了

- 蔚来李斌四季度盈利预期引关注,过往财报成绩单喜忧参半,能否打破僵局成焦点

免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。