近日,360安全大脑率先捕获了一个针对某武装组织进行持续攻击的APT——“拍拍熊”(APT-C-37),通过溯源分析发现,其攻击平台为Windows和Android,截至目前共捕获Android平台攻击样本32个,Windows平台攻击样本13个,涉及C&C域名7个。

擅长水坑攻击的“拍拍熊”组织浮出水面

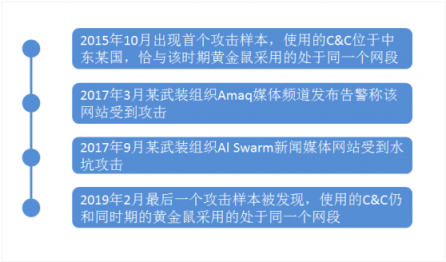

从2015年10月起至今,拍拍熊组织(APT-C-37)针对某武装组织展开了有组织、有计划、针对性的长期不间断攻击。360烽火实验室对其进行溯源分析,发布了《拍拍熊(APT-C-37):持续针对某武装组织的攻击活动揭露》报告。

报告显示,对比分析发现,“拍拍熊”(APT-C-37)和同时期的“黄金鼠”(APT-C-27)使用的C&C属于同一网段,均熟悉阿拉伯语,持续数年针对Android和Windows平台,擅长水坑攻击,有很强的关联性。且攻击目标是针对某武装组织,结合360对APT组织的命名规则,因此,编号APT-C-37拥有了DOTA游戏里的同款角色名——“拍拍熊”。

拍拍熊攻击相关的关键时间轴

通过2017年3月,某武装组织Amaq媒体频道发布的警告消息:“该网站已被渗透,任何访问此网站的人都会被要求下载伪装成Flash安装程序的病毒文件。”可以确定该武装组织是“拍拍熊”行动的攻击目标之一,且其载荷投递方式至少包括水坑式攻击。截至目前,360安全大脑监测到此次“拍拍熊”组织攻击活动影响到的国家共有11个,通过查询可以知悉这些国家均存在某武装组织组员,佐证了“拍拍熊”组织行动中采用的正是数次针对性的水坑攻击方式。

受攻击的地区分布情况

“拍拍熊”组织在攻击中采取诱导方式主要有两种:含有正常APP功能的伪装、文件图标伪装,隐蔽且狡猾。通过RAT攻击样本分析可发现,截至目前,“拍拍熊”组织此次攻击活动已使用到数种分别针对Android和Windows的不同RAT。

伪装的应用软件图标

网络攻击或与政治活动挂钩 安全防护必不可少

360安全大脑建议政府、企业用户,切勿随意打开来历不明的文档,加强网络监管,做好网络隔离防护,可下载安装360安全卫士有效保护企业、政府机构及个人的网络信息安全。

“拍拍熊”发现者360烽火实验室

360烽火实验室,作为全球顶级移动安全生态研究实验室,致力于Android病毒分析、移动黑产研究、移动威胁预警以及Android漏洞挖掘等移动安全领域及Android安全生态的深度研究。

免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。