最近“KeyPass”勒索病毒新变种又开始爆发了,该病毒以伪造软件破解工具或恶意捆绑的方式进行传播感染,更可恶的是它会伪装成windows升级更新达到加密目的,用户感染后文档文件会被加密,并添加“.djvu ”、“ .tro ”或“.tfude”等后缀。不过广大用户不必过分担心,目前360解密大师已经第一时间支持解密。

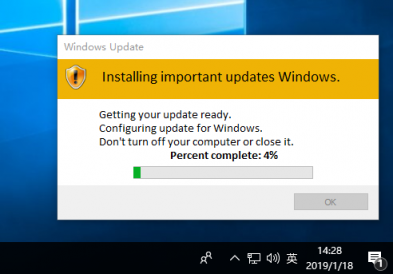

据悉,此次“KeyPass”勒索病毒变种来势汹汹,一旦用户中招,勒索病毒就会发起请求,自动下载病毒木马执行。其中,有三个exe文件分工明确:1.exe主要执行powershell脚本关闭Windows Defender的实时防护功能;2.exe主要修改系统hosts文件,将大部分安全类网站域名屏蔽;3.exe的下载地址已经失效,而updatewin.exe则是一个伪装windows升级更新界面的勒索病毒,它会用伪造更新进度条且无法点击关闭的方式,为加密本地文件争取时间。

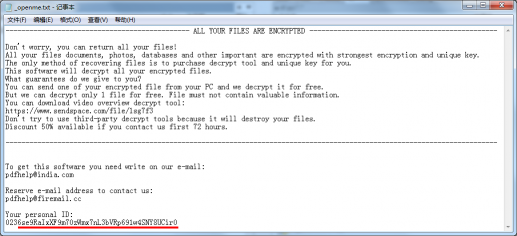

病毒真正开始加密是在获取本地MAC地址之后——从一个指定网址获取随机密钥以及与其配对的ID标识,然后使用该密钥对中招用户电脑中的文件进行加密。被加密后的文档末尾会填充一段字符“{36A698B9-D67C-4E07-BE82-0EC5B14B4DF5}”。

庆幸的是,目前勒索病毒主控端已经失效,导致病毒无法获取随机密钥。但是,勒索病毒仍然可以使用固定密钥进行加密。不过中招的小伙伴们不用着急,打开勒索病毒留下的“_openme.txt”勒索信息查看文本中的Personal ID部分是不是如下固定值:

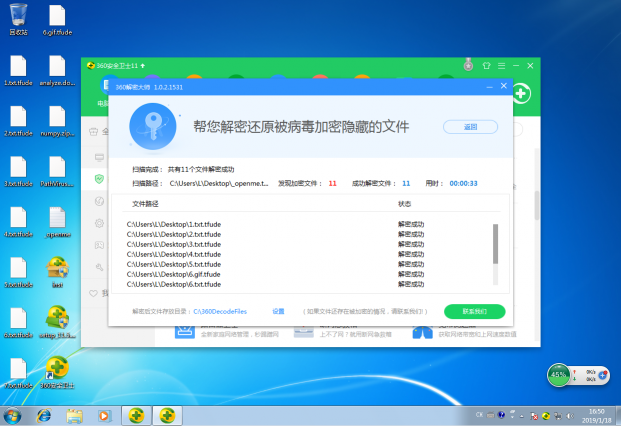

如果是这种情况,360解密大师已经支持解密:

如果不是这种情况也别急,中招的小伙伴们只要能找到一份文档被加密前的原始文件,还是有可能实现解密的!这个文件大小需要超过150KB,最好是被加密数量最多的文件类型,例如Office文档、JPG/GIF图片等,360解密大师将帮助用户碰撞出密钥用于解密该类型的其他文档。目前,360解密大师可解密百余种勒索病毒,是现在最全面有效的勒索病毒文件恢复工具。

- 贾跃亭回国条件揭秘:下周回国需满足两个“基本”前提

- OceanBase新定位:AI战略一号位,杨传辉引领未来,全面升级

- 美团回应网络传闻:打破传闻真相,揭开外卖行业乱象之谜

- 中国知识产权成果全球领先:AI专利领跑全球,科技集群数量遥遥领先

- 英伟达新款RTX 5060显卡即将登场:神秘新品,揭开性能之谜

- 一季度中国手机市场大洗牌:华为逆袭苹果,黑马品牌成最大赢家

- 智能驾驶宣传乱象遭整治:车企转向真实、理性的宣传风格

- 车展新星揭秘:Nullmax如何以安全为核,践行辅助驾驶普适价值

- 电动自行车新规九月实施:上海试点非现场执法,违规者小心了

- 蔚来李斌四季度盈利预期引关注,过往财报成绩单喜忧参半,能否打破僵局成焦点

免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。