近日,腾讯智慧安全御见威胁情报中心监控发现,不法黑客疑似利用Weblogic反序列化漏洞入侵企业服务器,下载挖矿木马Real.exe进行挖矿,致使机器资源消耗严重,直接影响日常工作运转。此外,不法黑客一旦取得服务器控制权之后,其还可以窃取服务器数据、利用服务器做跳板入侵内网、利用服务器攻击其他电脑、或者在服务器下载运行勒索病毒,彻底毁灭服务器数据等一系列恶意攻击行为,带来极大的网络安全风险。

据悉,WebLogic是美国Oracle公司出品的基于JAVAEE架构的中间件,主要用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器,通过将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中,深受网站开发人员欢迎。

值得一提的是,Weblogic存在多个高危漏洞。近期公布的Weblogic反序列化远程命令执行漏洞(CVE-2018-2893)和Weblogic任意文件上传漏洞(CVE-2018-2894)。其中CVE-2018-2893为之前CVE-2018-2628的绕过,从历史上来看,Weblogic的漏洞修复基本是基于黑名单的修复,这种修复方式一旦被发现存在新的攻击利用链即可绕过。

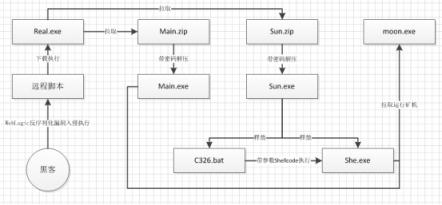

(图:real.exe木马运行原理)

据腾讯安全技术专家介绍,不法黑客利用Weblogic反序列化漏洞入侵成功后会执行远程脚本,该脚本会进一步拉取DownLoader木马real.exe执行。作为一款隐蔽性极强的DownLoader木马,Real.exe通过python编写后使用打包工具打包生成的exe,隐蔽性极强。同时该木马运行Main.exe、Sun.exe 、She.exe等工具,来维护启动项,并检测矿机进程是否存在,如果没有运行则再次拉取矿机相关程序执行,以此保证矿机挖矿效率。

目前,不法黑客利用Weblogic反序列化漏洞攻击了近万台服务器,至今仍有约三分之一采用Weblogic架构的Web应用服务器未能及时修补漏洞。据腾讯御见威胁情报中心的监控显示,该木马自7月以来整体呈现上升趋势,其中北上广三个地区受灾程度位居前三,其它地区也有不同程度分布。

(图:传播趋势及地域分布)

通过Weblogic高危漏洞遭不法黑客入侵事件来看,木马病毒不断变换的作案手法令用户越来越难以察觉。同时结合近期频发的网络安全事件来看,不法黑客正在寻找更为隐蔽且高效的传播方式,以实现自己的非法获利企图。

对此,腾讯安全反病毒实验室负责人、腾讯电脑管家安全专家马劲松提醒广大服务器管理员,可通过T3协议访问控制,设置访问白名单;同时Oracle官方已经在7月的关键补丁更新中修复了此漏洞,受影响的用户建议尽快升级更新进行防护。

(图:腾讯企业级安全产品御点)

另外,马劲松还建议企业应设立相关的安全监管部门,制定相关对应措施,优先使用终端杀毒软件,增强防御方案的完整性和立体性,在遭受攻击时能更高效地解决问题,把企业损失降到最低。

- 蜜度索骥:以跨模态检索技术助力“企宣”向上生长

- 新能源车技术升级抢先看,ChatGPT崩了引热议:未来科技如何破局?

- 自动驾驶行业大洗牌即将结束,小马智行引领千台车队新篇章

- 微软反垄断风暴:Office捆绑销售引质疑,云服务策略遭调查,巨头陷困境

- 显卡涨价风暴来袭!NVIDIA/AMD紧急应对,全力加速生产运回本土

- 微软新目标:用1000亿美元打造实用通用AI,未来可期但需谨慎

- 亚马逊云科技陈晓建预测:未来三年内,生成式AI将引发云市场新革命

- 林肯中国辟谣:财务调整非合并,业务不变稳如泰山

- 字节跳动研发大手笔:2024年投入接近BAT之和,能否引领中国OpenAI新潮流?

- 跨境汇款平台新举措:蚂蚁集团开发者服务限每日10万美元,助力全球交易更便捷

- 我国充电桩建设提速,50%增长背后的高速服务区充电新篇章

免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。