随着国际、国内网络安全局面的复杂化、企业数字化程度的加深以及数字世界不同主体之间的联动加深,组织、参与实战演练就成为政府、企业及社会各界非常重视,也是我们安全建设者们一年一度的重要工作。

参与单位不断扩大,覆盖企业业务单元越来越丰富,对抗演练越来越“真实”,攻防过程也逐渐从完成任务似的“交作业”,变成真正检验自身业务安全和体系稳定的利器。

另外,针对今年攻防演练行动的特殊变化,也需要相应的能力升级。例如,时间长度的拉长和参与主体的增多,一方面会导致原有安全防御策略的失效,另一方面也会更大程度的暴露攻击面,尤其是一些新纳入攻防演练的主体,可能会陷入“被攻破后原地躺平”的风险。

俗话说,“工欲善其事,必先利其器”,这里我们就针对2024年的一些新任务、新变化和新挑战,向大家推荐实战攻防演练的“神器”。

——云原生安全——

随着企业的数据&业务部分或全量上云,就势必会遇到云安全的问题。回到攻防演练的场景来看,最直接的就是让攻防两端的战场变大、攻防手段增多、攻击烈度增加。对于防御者,要做到云安全和传统安全相辅相成。

首先,是安全产品。诸如主机安全、终端安全、威胁情报等传统高能效产品,同样可以在云上应用,快速构建云安全的基石。

其次,云上的安全工具和云端的资源池,可以快速提供风险评估、威胁检测、安全事件溯源取证的工作,有效提升现有安全体系的防御效能和效率,或是在特殊的时间节点快速提升主体的安全防御力。

第三,落实到特定行业,如金融、交通、出行等大型行业,除了网络安全法等“上位法”以外,还有大量的行业法规、规定、规范要遵循。通过选用云平台的安全资源,也可以保证企业在云端运行的资产可以快速满足合规要求,以较低成本建立安全基线。

——红蓝对抗的五个阶段——

Step1信息收集:东搜西罗,打探军情

信息收集是攻击第一步,也是最关键的一个阶段。信息的收集深度直接决定了渗透过程的复杂程度。在展开攻击前,蓝军往往会先对企业资产暴露面进行分析,对目标企业进行资产信息收集。

●从公开信息入手,利用FOFA、SHODAN、搜索引擎等,搜集域名、IP等资产信息;利用天眼查、企查查等获取企业相关信息;

●通过主机扫描、端口扫描、系统类型扫描等途径,发现攻击目标的开放端口、服务和主机,并对目标服务器指纹和敏感路径进行探测识别,完成攻击面测绘及企业防护薄弱点的梳理;

除了技术手段,攻击者还会利用社会工程学或企业泄露在外的敏感信息,借助钓鱼攻击等方式获取账号密码等关键信息,提升攻击成功率。

※ 应对要诀:摸清家底、部署防线

资产管理是安全防护的第一要务。建议企业先通过云安全中心明晰防护对象现状,对IP、端口、Web服务等暴露在外的资产进行全盘测绘。同时,构建云上三道防线,实时感知安全风险,做好资产加固。

Step2漏洞分析:顺藤摸瓜,伺机行事

漏洞是蓝军撕开防线的重要武器,蓝军攻击路径的确认依赖于对漏洞的探测分析结果。

●根据信息收集阶段梳理的企业资产信息(包括Web指纹、高危服务等),利用漏洞扫描器、指纹对应的已知漏洞或自行代码审计挖掘的0day漏洞来进行外网打点;

●寻找到可被利用的攻击突破口后,确认外部攻击入侵路径并进行攻击验证。

※ 应对要诀:非必要不暴露,先缓解再修复

完成资产清点后如何对蓝军的攻击路径进行封堵?首先,企业需进一步收敛资产暴露面,做到非必要不暴露,必须对外的业务务必重点加固。针对漏洞风险,集成三道防线和云安全中心统筹能力对漏洞等互联网暴露面做有效收敛。

Step3渗透攻击:顺手牵羊,乘虚而入

当分析得到有效漏洞入侵攻击路径之后,蓝军将针对目标服务器的脆弱性发起渗透攻击。

●利用反序列化漏洞、命令执行漏洞、代码执行漏洞、任意文件上传漏洞、文件包含漏洞、表达式注入漏洞、JNDI注入漏洞、SSTI、SSI、XXE、SQL注入、未授权访问漏洞等类型的已知高危漏洞或挖掘的0day漏洞来getshell或获取敏感数据库权限;

●获取外网入口点,为进一步进行横向渗透打下据点。

※ 应对要诀:知己知彼,对症下药

针对不同类型的攻击,可通过云安全中心联动三道防线部署全面的安全管控策略。针对已知来源、手法攻击进行实时检测、拦截;针对未知威胁,利用云防火墙网络蜜罐能力,将仿真服务通过探针暴露在公网对未知攻击者进行诱捕并反制。

Step4横向渗透:声东击西,持续渗透

蓝军成功通过外网打点突破边界之后,会基于getshell的入口点继续进行横向渗透,逐步扩大攻击成果。

●为了深入了解内网情况,攻击者会先对本机系统信息、网络架构信息、域信息等进行收集,梳理目标内网资产信息(包括内网网段、开启的主机、服务等);

●针对内网存在漏洞的资产进行渗透攻击并搭建内网隧道,增加渗透入侵攻击路径。

※ 应对要诀:精准隔离,部署陷阱

针对内网渗透攻击,需进行细粒度网络隔离。同时主动出击,对蓝军行为进行持续监控,在内网增设网络蜜罐陷阱,有效溯源反制攻击者,拖延攻击时间,为正常业务争取宝贵的安全加固时间。

Step5瞒天过海,长期潜伏

在后渗透阶段,蓝军会尽可能保持对系统的控制权,并进行痕迹清理防止渗透入侵行为被溯源。

●根据是否为高权限用户来决定是否进行权限提升;拿到高权限之后,为了持久化渗透目标内网,蓝军会利用各种持久化后门技术来进行长久的权限维持,包括Rootkit、内存马、crontab后门、写ssh公钥、LD_PRELOAD劫持函数、新增隐藏用户、替换bash后门、环境变量植入后门、启动项后门等等利用方式;

●在整个渗透测试目标达成之后,蓝军会对渗透的目标主机进行痕迹清除,包括history清理、应用日志清理、系统日志清理、权限维持后门清理、新增用户清理等。

※ 应对要诀:做好日志管理,有效取证溯源

在这个阶段,蓝军需要持续做好日志管理,以确保无论是在事前、事中、事后,都可以通过日志分析提升自身的应对效率。可以借助云安全中心联动分析报告、攻击日志统一管理能力,结合威胁情报提供攻击者行为画像(包括战术、手法、环境、样本等),有效实现攻击溯源和反制。

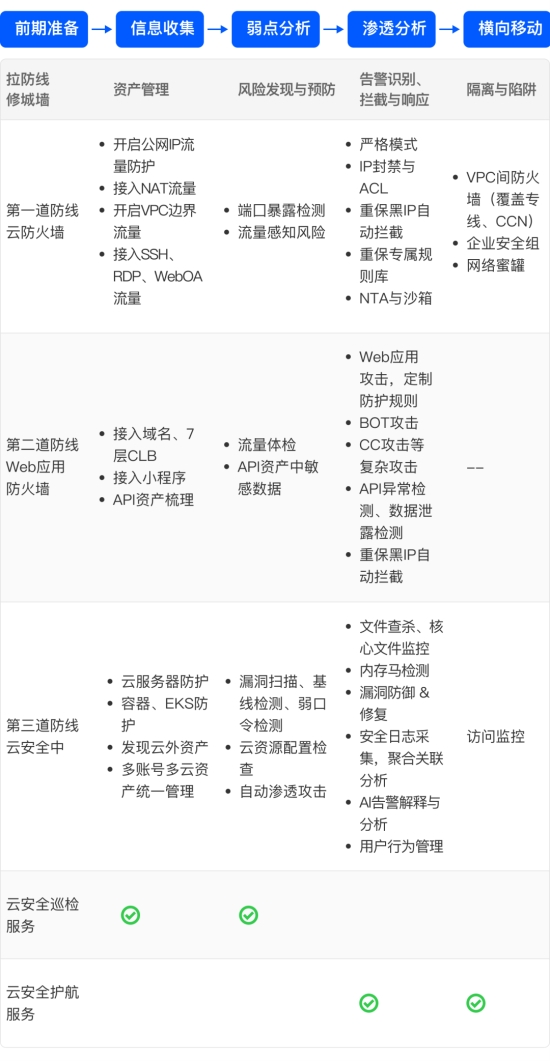

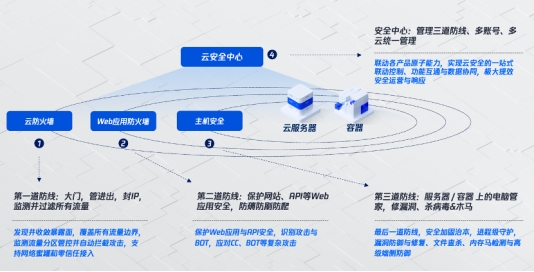

三道防线

建立高效全面的防护体系

根据过往重保经验,外网打点、钓鱼攻击、内存马攻击在攻防演练场景中经常出现。为帮助企业建立更全面、高效的防护体系,腾讯安全推出“一站式重保解决方案,构筑三道坚实的安全防线。

(腾讯云上安全三道防线, 一站式重保解决方案)

第一道防线——腾讯云防火墙:提供访问控制、入侵防御、身份认证等安全能力,可自动梳理云上资产、发现并收敛暴露面;

第二道防线——腾讯云Web应用防火墙:可为企业提供面向Web网站、APP和小程序的多端一体化防护能力,帮助用户应对Web攻击、0day漏洞利用、爬虫、敏感数据泄漏、DDoS攻击等安全防护问题,保障重保及常态情景下的业务与数据安全;

第三道防线——腾讯云主机/容器安全:可为企业实时监控内存马、变种病毒等新型威胁,一键精准防御热点漏洞攻击,自动化调查入侵事件;为云上、云下主机/容器提供进程级纵深防护;

安全中心——管理三道防线、多账号、多云统一管理:联动各产品原子能力,实现云安全的一站式联动控制、功能互通与数据协同,极大提效安全运营与响应。

由于云安全的范畴十分宽泛,这里选择几个典型的攻防演练场景,为遇到类似问题的客户提供“锦囊”。

重保场景下基于情报的自动化封禁:

在执行重保任务或攻防演练期间,往往面临着攻击数量和频次的指数级增长,原有的防御体系会瞬间承压。通过人工手动封禁IP,无法面对重大安全保障活动期间的快速响应要求。

那么在发现恶意IP访问、内网反连C2服务器端时,必须实时自动化封禁以实现精准打击,并降低误伤概率。云端(通过云WAF和WAF的API)、数据中心(通过WAF)集成威胁情报平台,自动导入威胁来源种子,实施自动化的导入和封禁。

同时,还可以利用威胁情报平台集成开源情报、商业情报和安全团队自研情报,增强打击力度。

(腾讯安全威胁情报基于多场景复杂异构的情报源积累)

APP&小程序安全防护体系:

APP和小程序是多数企业链接用户和客户的最直接路径,同样也是近几年安全风险的最大敞口。以汽车行业为例,供应链上下游联动、内部管理、客户服务、生产交付等,往往都依赖APP&小程序,使得大量新的终端(手机、PAD、车机、车辆系统等)具备联网能力。

黑客或者攻击方,很有可能针对APP&小程序的漏洞发起攻击。通过腾讯云安全提供的小程序安全加速防护体系,可以帮助客户实现Web端、小程序端和APP端的统一安全保障。

首先它通过微信的私有安全协议,二次加密封装企业的数据和接口,大大提高了外部抓包破解门槛,有效保障了企业端到端的数据传输安全;其次通过整合端侧账号风控能力、用户特征分析模型、分布式安全抗D能力和WAF的AI+规则双引擎防护优势,为用户APP和小程序提供了“端+网关”的的双重安全保障,全方位保障重保时期企业用户业务的安全、高效、稳定运行。

AI安全大模型赋能基础安全解决方案:

大模型正在加速产业应用的落地,在云安全范畴,同样可以通过AI大模型的力量,来改善和强化产品体验与能力。另一方面,云平台也可以通过AI算法的增强,提升剪出效率,优化性能占用率。

在安全服务方面,引入大模型能力提升服务的精度、增强响应时间和自动化服务的程度和覆盖面。收敛到攻防的场景,一是利用AI针对高频操作场景实现自动化,使原本繁杂的人工处置工作被大大提速;另一方面比较依赖知识扩展的场景,也可以利用AI帮助做一些分析,使复杂问题简单化、显性化。

此外,涉及到数据库和开发环境的问题,可以基于AI的引入,最小化事件响应时间,快速触达事件的本因,从而实现快速处理。

(免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。 )