2022年度全国网络安全攻防演习已经展开,虽说是“演习”,但实际上更像是对安全能力的一次正式检阅。

通过真攻真防,有利于发现国家重要行业中重要信息系统的安全问题和隐患,从而全面排查安全漏洞、隐患和突出问题,督促重点单位开展安全整改。

作为防守方要面对“没经验、防守不到位、被攻击队拿下靶标”三大难题,如何才能在实战演练中从容应对攻击,打个有把握之仗?

实战演练现状:攻击强、漏洞多、防护弱

网络安全就是国家安全,在国家战略布局的影响下,我国的实战演练也逐步升级。近几年,参与演习的行业逐渐拓展,如今已基本实现行业全覆盖,攻击队伍也不断壮大。“攻防演习2022”正值重大安保的关键节点,更不容有失。

不过,模拟攻防演练结果数据显示安全形势依然严峻。以2020年为例,有诸多单位被进入内网、攻破靶标系统,拿下诸多大数据、云平台及物联网等重要系统。

与此同时,合规安全设备成为重灾区,近两年实战演练过程中有数十家安全厂商被发现有产品漏洞。

面对对方的强势攻击,防守方如何才能克服不利条件,做到主动防御?

知己知彼、高效备战

实战攻防演练从时间来看,可分为准备、备战、临战、实战、总结五个阶段。

而从空间来看,防御体系的建立可以分为内网核心层、边界设备互通层、网络边界层、互联网暴露层。

要想有效防御,需要从时间和空间、同时也要兼具攻击方和防御方视角进行全面准备。

攻击方的优势可以总结为武器多、机会多;劣势也很明显,时间紧,目标多,攻击资产有限,还需要面对防守方设置的7个难点:

第1难:攻击被外层云防御拦截

第2难:源站隐藏在云防御后,无法找到源站真实IP

第3难:找到源站,过不了下一代网关,无法突破边界

第4难:刚一进内网就碰到大数据联动,被锁定和阻断

第5难:成功进入内网,遇到终端防护软件,被定位移除

第6难:在内网渗透中遇到蜜罐,触发告警

第7难:在内网驻留,遇到威胁响应系统,被全网联动查杀

而从防御方的角度看,优势是主场作战,防御手段多样,掌握全流量,可以通过设置陷阱扩大自身优势,但实战防御中资产、人员都有可能暴露弱点。需要了解攻击的6个问题:

第1题:攻击者是谁?

第2题:攻击者从哪里来?

第3题:攻击目标是哪里?

第4题:攻击者使用什么工具?

第5题:什么时候行动?

第6题:攻击者动机是什么?

实战演练安全托管服务,成绩提升看得见

针对防守方在实战演练面临的一系列问题,知道创宇推出一体化防护保障服务——实战演练安全托管服务。

这是知道创宇基于近六年参与国家级实战演练帮客户防守的成功实践经验,以“三化六防”思想所总结萃取出,全面帮助参与实战演练的防守方提升整体防御能力,让防守方“看得清,防得住,能溯源”,成绩提升看得见。

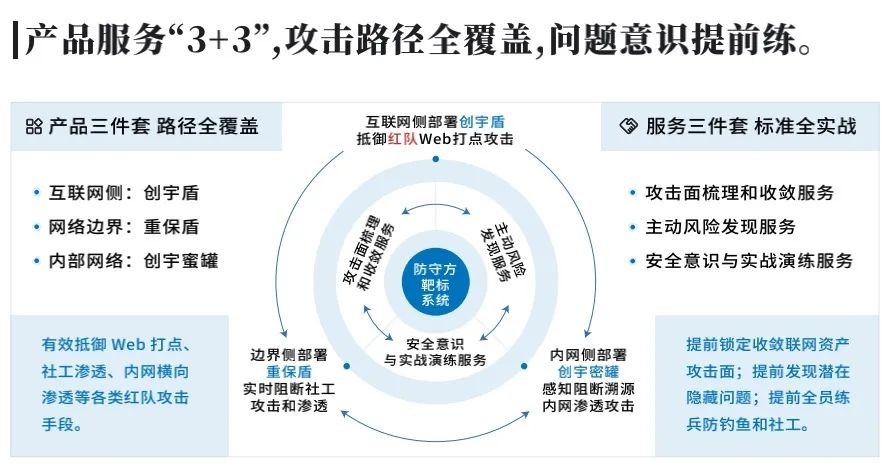

实战演练安全托管服务包括产品服务“3+3”,做到攻击路径全覆盖,问题意识提前练。

产品方面,通过在互联网侧部署创宇盾,抵御 Web 打点攻击;网络边界部署重保盾,实时阻断社工攻击和渗透;内网侧部署创宇蜜罐,感知阻断溯源溯源内网渗透攻击。

服务方面,通过攻击面梳理和收敛、主动风险发现、安全意识与实战演练三大服务,做到三个“提前”:提前锁定收敛联网资产攻击面、提前发现潜在隐藏问题、提前全员练兵防钓鱼和社工。

相比传统实战演练方案,知道创宇实战演练零失分保障服务,能够一站式解决实战演练防护场景,获得精准的攻击者情报,并能够自动化处置威胁,建立全网、全资产、全周期联防联控的主动防御体系。

知道创宇具备丰富的攻防经验,实战演练的防护客户涵盖政府、部委、央企、金融等多个行业,既是国家级实战演练“优秀攻击队”,同时防护政企单位覆盖范围六年零失分,并帮助客户提升实战演练成绩。

知道创宇将持续深耕实战攻防领域,为提升演练单位的安全防护水平、守护国家网络空间安全贡献一份力量!

(免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。 )