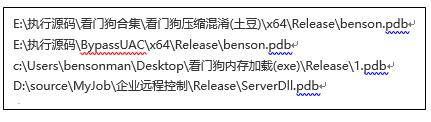

近日,360安全大脑独家捕获“看门狗”团伙最新动向,其正通过伪造某聊天软件官网以及钓鱼邮件等方式,对特定目标人群精准投毒祸乱网络。该组织命名来源于攻击样本包含的中文PDB路径,也有安全厂商称其为“金眼狗”组织。

360安全大脑基于持续跟踪数据,并对攻击样本进行梳理分析后发现,“看门狗”团伙长期通过申请正规软件开发商签名,进而利用白加黑方式执行远控木马;钓鱼邮件定向投毒,并通过漏洞利用启动远控木马;伪装正规聊天工具捆绑远控模块等三大手段横行网络。

手段1:以假乱真,冒用签名投放远控木马

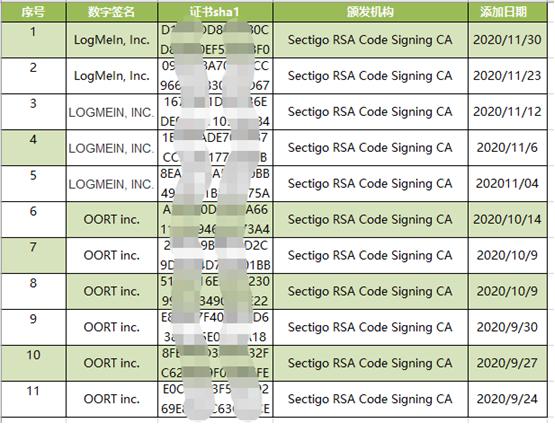

一直以来,冒用软件开发厂商签名都是“看门狗”团伙的惯用伎俩。从360安全大脑长期监测数据来看,9月下旬至今已追踪到该团伙冒用的十余个数字证书,具体如下:

与此同时,360安全大脑最新数据显示,“看门狗”团伙除申请了与原厂商相同的签名外,还申请了部分同名但大小写不同的高迷惑性签名,以便于测试安全软件反应,为冒用签名投放远控木马试水。

手段2:迷惑性诱饵,钓鱼邮件扩散远控木马

冒用签名之外,360安全大脑数据显示,钓鱼邮件是“看门狗”团伙的第二大惯用伎俩。从360安全大脑捕获的钓鱼邮件攻击样本来看,该团伙通过钓鱼邮件,将伪装成技术资料等文档的恶意程序,投递至目标用户邮箱,以诱骗点击下载。

一旦触发,恶意程序会利用muse音乐播放器栈溢出漏洞执行后续shellcode,并经过几轮内存加载后,最终运行大灰狼远控。

值得一提的是,该团伙频繁利用不同软件的栈溢出漏洞来试图绕过杀软的监测,本次利用的muse音乐播放器为该团伙最新利用的软件漏洞。

具体执行流程如下:

在此基础上,针对特定人群,“看门狗”团伙还会向其邮箱投放一些携带木马的“文档”,此类木马通常会使用神似word文件的图标或极具诱导性的文件名,迷惑不明真相的用户点击,具体如下:

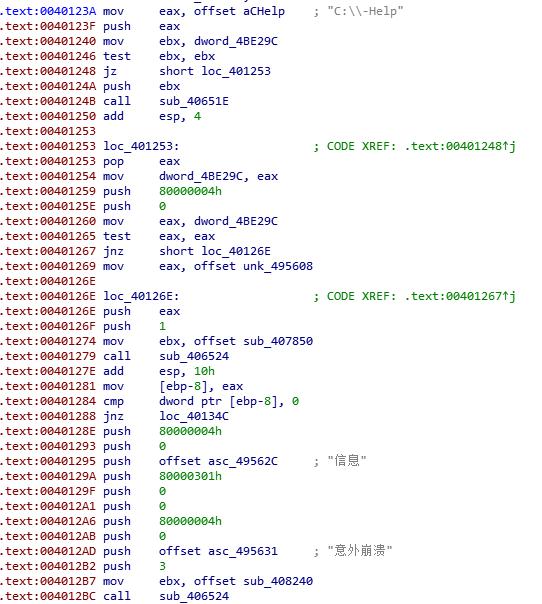

该木马首先会检测自身文件是否以字符“-”开头。木马启动后会在C盘根目录下创建以木马文件名第一个字母+字符串“Help”的文件,然后检测C:\\-Help文件是否存在,不存在则弹窗“意外崩溃”并退出程序,用来对抗分析。

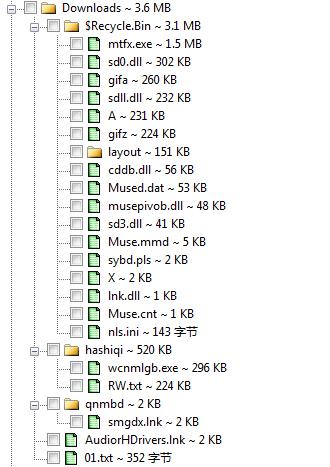

然后该木马会从hxxp://15083142945.com:99/apbc下载木马压缩包并解压到文件夹C:\Users\Public\Downloads。解压后的文件结构如下:

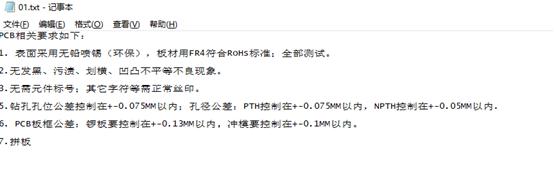

最后执行 C:\Users\Public\Downloads\hashiqi\wcnmlgb.exe和C:\Users\Public\Downloads下指定的诱导文件,诱导文件如下图:

wcnmlgb.exe运行后检测当同目录下如果没有RW.txt,则会弹出一个文字替换工具的窗口,用来对抗检测,起到混淆视听的作用。

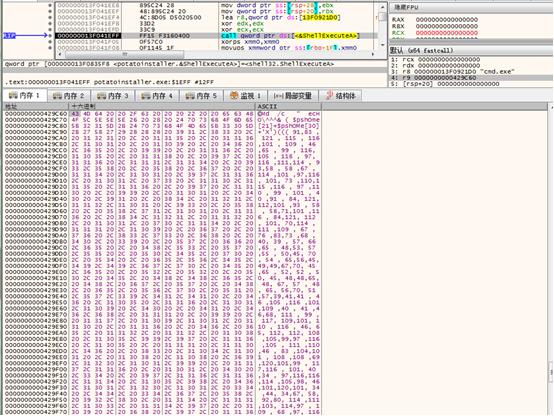

如果检测到RW.txt存在则读取文本里面的内容,并在内存中解密运行其中的恶意AutoRun.dll,AutoRun.dll通过运行快捷方式的方法最后以命令行参数sydb.pls运行C:\Users\Public\Downloads\$Recycle.Bin\mtfx.exe。mtfx.exe则是一个带有栈溢出漏洞的的音乐播放器程序(muse.exe)。通过命令行参数会读取指定*.m3u和*.pls后缀的文件。而如果文件内容太大,则会引发本地溢出造成漏洞从而可以执行shellcode。

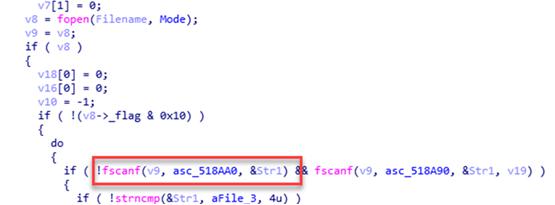

通过对mtfx.exe代码分析,发现在函数中使用了不检查输入数据长度的fscanf函数,所以会将打开的sybd.pls文件中数据全部读入局部变量,从而覆盖掉返回地址和SEH异常处理函数。

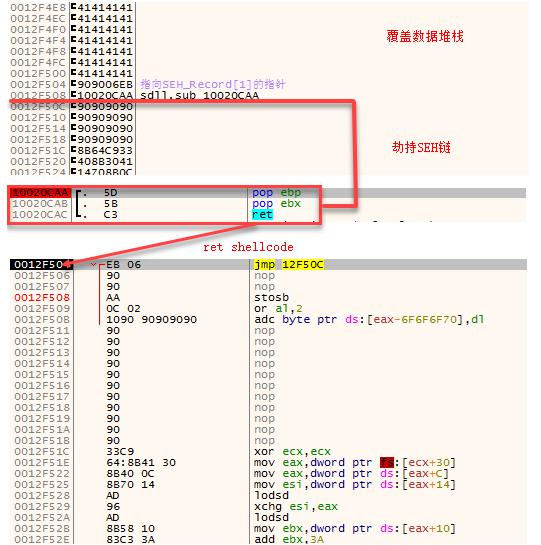

fscanf函数读取sydb.pls文件数据后,覆盖了当前函数返回地址和SEH的回调函数。当函数返回时,由于返回地址0x41414141是一个无法访问的地址,触发异常从而跳入被覆盖的SEH回调函数,而回调函数地址是sdll.dll的一个固定地址,运行其中两个pop一个ret后又跳回之前被覆盖地址中构造好的shellcode中继续执行。

由于上述缓冲区大小有限,该段shellcode动态获取API后,会依次读取同目录下的带有恶意代码的文件“X”,“A”,“gifa”最终在内存中解出运行一个修改版的大灰狼远控木马dll。连接 CC为58.218.200.5:1529

手段3:伪造软件,隐秘捆绑投递远控木马

除上述两种惯用手段外,“看门狗”团伙第三种常用的攻击手段则是伪造聊天软件扩散远控木马。360安全大脑监测数据显示,12月份该团伙将攻击荷载从Telegram换到了POTATO CHAT,并在其伪造的potato网站上放置伪造签名的PotatoInstaller.exe,以扩散远控木马。360安全大脑追踪到的样本显示,该安装包除了会安装正常potato软件外,还会释放由MFC编写的内存加载器,运行后内存加载远控模块ServerDll.dll。

具体执行流程如下:

从360安全大脑追踪到的细节来看,“看门狗”团伙近乎完全地复制potato官方网站(hxxps://potato.im/),制作出了自己的假网站(hxxp://potato.fit/index.html),且在页面中,除了动态变化的使用人数和被替换了的windows版下载链接外,几乎与官网毫无区别,极大地提高了中招率。

在“看门狗”团伙制作的假网站,点击windows版下载后的安装程序,是签名无效的程序,但由于高隐蔽性,常常难以察觉。官方网站安装程序与“看门狗”团伙制作版对比如下图:

看门狗团伙制作的PotatoInstaller.exe行为分析:

1.检查注册表项 HKEY_LOCAL_MACHINE\SOFTWARE\ODBC,无此注册表项则退出。

2.检查文件夹C:\ProgramData\Recovery 不存在则创建。

3.ShellExecute 执行超长命令行,看门狗团伙可能想通过此方式绕过安全软件的监控。

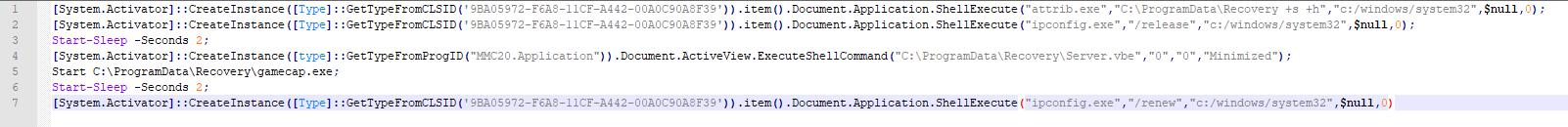

此powershell脚本解密后的实际内容如下:

由于脚本中有延时设置,实际测试过程中, go.exe启动之后,Server.vbe才开始执行。

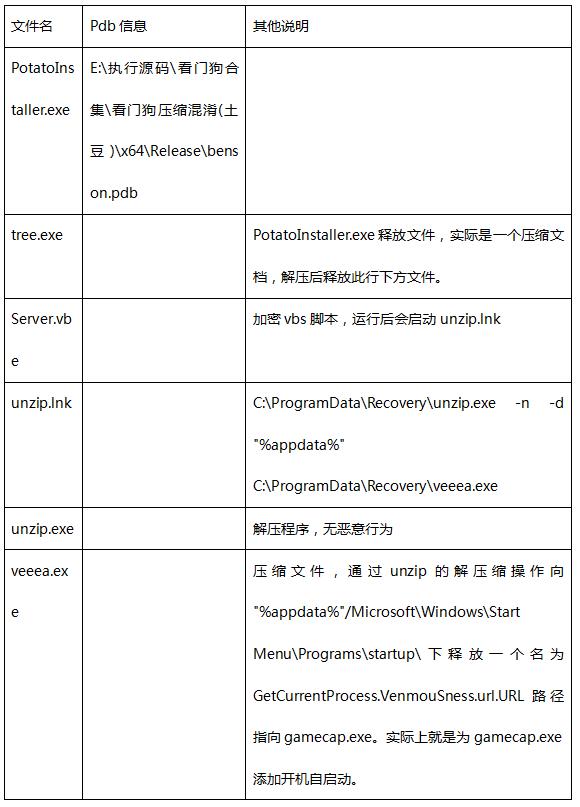

4.将文件内的数据通过文件映射的方法写入 C:\ProgramData\Recovery\tree.exe.

5.解压缩tree.exe,这是一个压缩文件,解压密码:AaBbCc999.

此文件解压缩出来的文件都放在C:\ProgramData\Recovery。

除了tree.exe 可见外,其他文件全部设置隐藏属性。Gamecap.exe是一个在内存中加载并运行大灰狼远控的恶意程序。Server.vbe等一系列文件都是为了给gamecap.exe添加开机自启动,实现持久化控制。

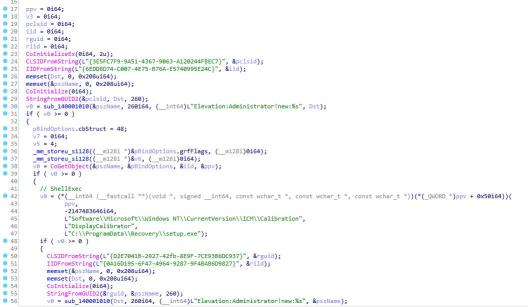

6.执行 C:\\ProgramData\\Recovery\\go.exe 这是一个bypassuac程序.这个程序的主要目的就是启动官方的安装程序setup.exe,以此来迷惑用户。

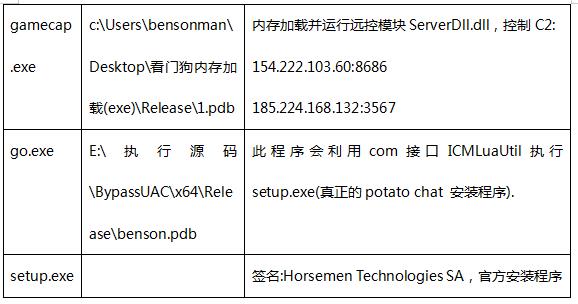

全部文件分析及说明:

远控木马威胁此起彼伏,360安全大脑强势截杀

从冒用签名、钓鱼邮件到伪造网站,“看门狗”团伙投递远控木马的手段,可谓花样百出。而面对远控木马等网络安全威胁,360安全大脑赋能下的新一代防护体系,先后推出了横向移动防护、软件劫持攻击、无文件攻击等各类应对高级威胁攻击的体系防护能力,以及应对RDP爆破攻击、web应用系统漏洞、webshell攻击等多项针对服务器的防护能力,持续为党政军企等各领域用户输出安全防护力。

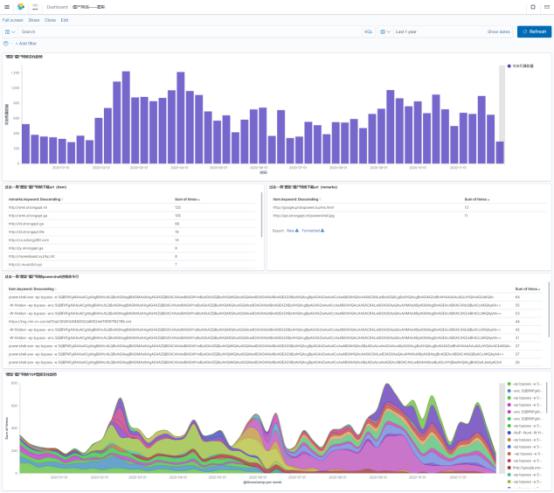

值得一提的是,“360安全大脑-主防威胁可视化平台”可持续对每日新出现的威胁事件进行聚合与可视化展示,精准实时呈现各种流行病毒、木马的攻击态势,并生成囊括病毒木马攻击趋势、相关网络与终端维度威胁情报数量以及生命周期的全维度数据,进而帮助技术分析人员高效掌握各类安全威胁,辅助人工分析、研判。

例:全方位呈现“匿影”僵尸网络的攻击趋势图

目前,在360安全大脑的极智赋能下,360安全卫士等系列产品可在第一时间拦截查杀此类木马威胁。同时,针对此类威胁360安全大脑给出如下安全建议:

1. 对于个人用户,可及时前往weishi.360.cn下载安装360安全卫士,强力查杀此类病毒木马;

2. 对于广大政企用户,可通过安装360终端安全管理系统,有效拦截木马病毒威胁,保护文件及数据安全,详情可通过400-6693-600咨询了解;而对于小微企业,则可直接前往safe.online.360.cn,免费体验360安全卫士团队版,抵御木马病毒攻击;

3. 企业360情报云的ioc检测、发现能力已经全面集成到本地大脑、asia、安全DNS等产品中,用户可以通过采购这些产品获取高效及时的最新威胁情报支持,提升安全产品防御能力;

4. 目前360沙箱云已对外提供公开服务,可及时前往ata.360.cn在线体验。通过沙箱云可以快速准确对可疑样本完成自动化分析,帮助企业管理员更好应对企业内部面临的安全问题;

5. 对于安全软件报毒的程序,不要轻易添加信任或退出安全软件;

6. 提高安全意识,不随意打开陌生人发来的各种文件,如需打开务必验证文件后缀是否与文件名符合。

(免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。 )