相比疫情高发时期的百业萧条,后疫情阶段的复工复产呈现出了新的企业运营发展趋势。一场突如其来的疫情,对于大多数企业都是致命的打击,但是也有不少企业却利用这次”机会”,通过把握企业的线上远程办公、在线服务模式开展的强烈需求,带来新的发展机会。远程办公、在线会议、在线教育、网络购物等应用的持续火热,也说明了疫情对我们办公、生活模式的改变还在持续推进。

然而,新兴技术的发展和应用,所带来的安全挑战也来势汹汹,如果缺少有效的防御手段,可想而知全球数据泄露的情况定有加剧之势。正因如此,以”零信任”(ZT,Zero Trust)安全模型为基础的全新架构开始被越来越多的企业付诸实践。

旧边界墙崩塌,”零信任”取而代之

2020年,亚信安全提出”安全定义边界”理念,重点强调了以身份安全为基础的数字化安全运营能力。这种能力,将不再以传统的内外网”边界”作为信任的条件,而是以身份安全为基础,联动多层次多维的产品能力,构建”立体、联动、可视” 的安全机制。而用户要拥有这种能力的支撑点之一,就是”零信任”。

“零信任”与传统的认证方式有何不同呢?从概念上讲,零信任最早由市场研究机构Forrester在2010年左右提出,后经Gartner和Forrester对其概念、应用场景、迁移方式进行了完善和补充。与传统认证方式不同,ZT不信任网络内部和外部的任何人/设备/系统,不信任传统网络边界保护,不再区分传统定义上的内网、外网、公网、私网,信任区域与非信任区域,统统一视同仁,先认证,次连接,再动态授权。

从场景上看,传统的基于边界的网络安全架构某种程度上假设了内网是安全的,或是默认外部访问者通过防火墙、WAF、IPS等边界安全产品审查之后也是安全的,是”一次认证”。

但是,在过去数年,被披露的数起重大数据泄露案件又是如何发生的呢?答案就是”身份冒用”,也就是说攻击者使用了合法身份,机密数据自然对”他”百依百顺。因此,也有了重要场景(例如:疫情之下的远程办公、供货商之间的数据交换、线上金融交易)进行二次认证等安全机制约束,这就是”零信任”的雏形。

零信任并非对安全的颠覆。但随着5G时代的到来,云网、虚拟化等新业务推倒传统网络边界已为大势所向。零信任的概念在十年后又再次火爆,究其原因,零信任可以建立企业全新的身份边界,其价值在于控制对数据的访问权限,而与数据所在的位置无关,与访问发起者的位置无关。

零信任落地并非易事,”身份、持续、动态”是关键

零信任可以减少数据泄露、数据丢失事件的发生,拒绝未授权的访问,因此在数据安全方面价值巨大。但零信任架构不是一个单一的网络架构,而是一套网络基础设施设计和操作的指导原则。

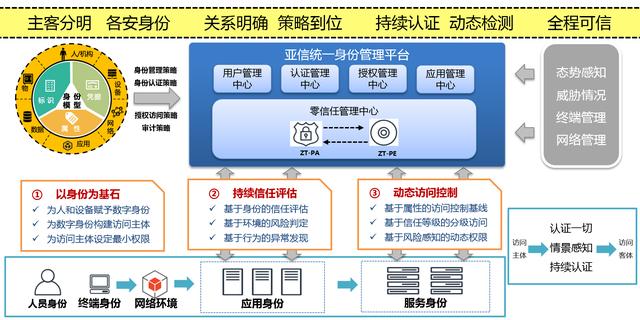

为此,亚信安全认为应该以身份为基础,持续进行信任评估和动态访问控制,将各种安全产品、安全模块整合起来,形成一个紧密耦合的安全体系,进而协助用户构建安全的ICT基础设施,保障应用和数据的安全性。

【亚信安全”零信任”安全管理体系】

·以身份为基石

以身份为核心,是指业务身份。举例来说,一个自然人,公安是权威源,身份证是合法凭据,而不是靠人的名字来认证。而在零信任体系中,就是以身份为核心取代以账号为核心。同时,不仅仅是人,设备、应用、服务、数据也需要建立唯一的、可信的身份,才能在整体过程中进行有效控制。

·持续信任评估

不是以一次认证作为全过程的凭据,而是一旦环境发生变化就要去验证访问者是不是真实可信的,从而避免了盗用身份、跨不同安全级别等风险。在具体实施中,就需要基于身份再次进行信任评估、基于环境的风险重新判定,基于行为的异常做出”检测+响应+阻止”,进而全面降低攻击者在网络中横向移动的风险(其代表就是APT攻击)。

·动态访问控制

在不同层级的控制点(PEP)上进行零信任的访问控制,这些控制点(PEP)不论是横向还是纵向,都是连通联动的。具体包括:

· 终端上的零信任控制负责检测环境安全,对接入、环境进行控制;

· 应用网关在访问者访问业务系统时按身份和场景,对访问身份和被访资源之间的授权关系进行控制;

· 服务网关在前后台之间,在数据交换API之间,按访问身份和被访资源之间的授权关系进行控制;

· 数据网关在数据被访问时按访问源头身份进行控制。

万物互联,零信任已为网安新能力

当前,各行各业都已经进行或者正在进行数字化转型,而无处不在的网络又打破了传统的企业边界,扩大了攻击者的攻击面,将企业的关键数字资产暴露于各种攻击火力之下,这已经成为用户在向数字化转型中的主要障碍之一。

数字化时代,推动世界前进的动力是DT+5G+算力,但同时也离不开ST技术的保驾护航。在”认证一切、持续认证、环境感知”的理念,亚信安全提供了对人(自然人、法人等)、设备、应用、服务等全方面、泛在的身份管理体系,在终端层、网络层、应用层、服务层、数据层多层级建立技术控制点(PEP),形成整体的零信任解决方案,这为用户提供了一个完备、可落地的安全支撑体系。

(免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。 )